買いました。これを。

日本のAmazonはこっち↓

Yubico社公式通販ページ(アメリカ)はこっち↓

これ、USB端子に差し込んで使うカギです。

金色のカギマークがついてる部分が静電容量方式のボタンになっています。

これ以外にもボタンの類は何もついてないので、「機械を触ってる感」はゼロです。

何のために使うものかといえば、たとえばAWSの二要素認証。

スマホのGoogle認証システムでもいいんだけれど、あっちこっちで色々二段階認証を登録してしまってるので、なんか埋もれて使いにくくなってきました。

ということで、物理的なカギに分離することにしたのでした。

さて設定してみましょう。

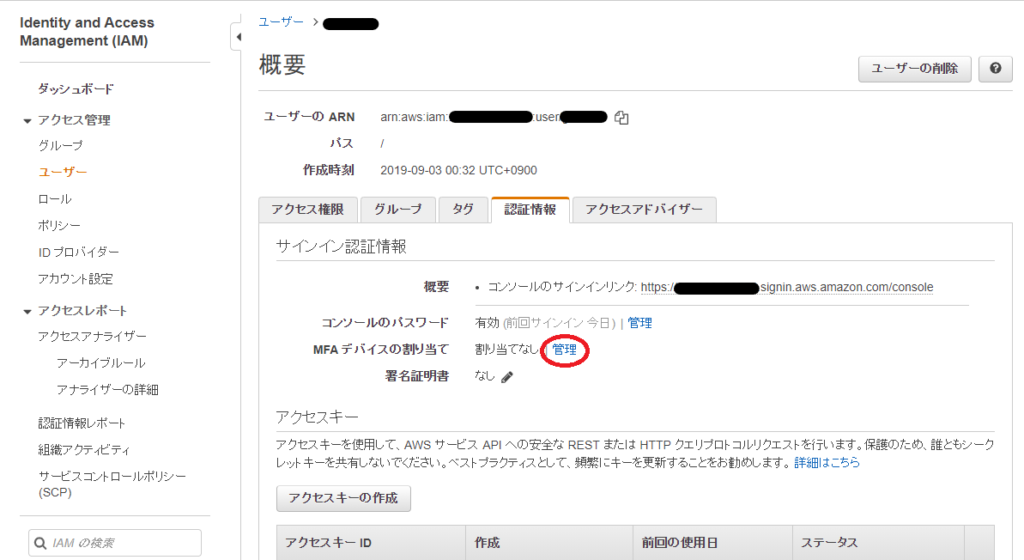

IAMコンソールから、設定したいユーザーの認証情報タブを開き、「MFAデバイスの割り当て」の「管理」をクリック。

ポップアップ画面が開き、MFAデバイスを何にするか選べます。

スマホに入れる「Google認証システム」なら1つ目の「仮想MFAデバイス」ですが、今回は「U2Fセキュリティキー」を選択。

よく見たら説明文に「YubiKey やその他の準拠 U2F デバイス」と書いてあるので、AWS公認セキュリティキーということが判明します。

※AWSのIAMの紹介ページ(英語のみ)にある「U2F Security Key」の欄で「Purchase」リンクをクリックすると、アメリカのAmazon通販サイトのYubico社製品販売ページに飛んでいきます。めっちゃ公認。

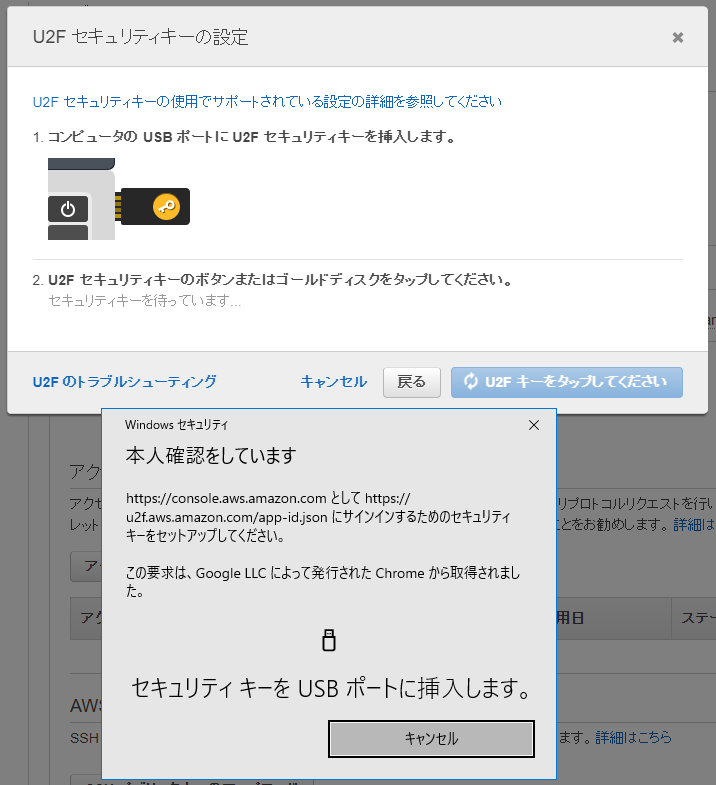

そして「続行」をクリックすると…

なんかWindowsのダイアログが出てきます。

指示に従って、セキュリティキーをUSBに差し込むと、

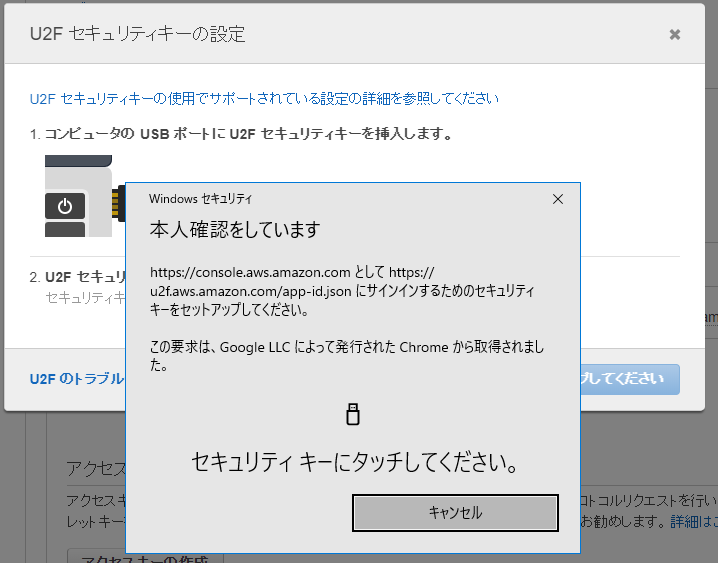

今度は「触れ」という指示に変わるとともに…

カギのところが点滅します。触ってほしそう感。

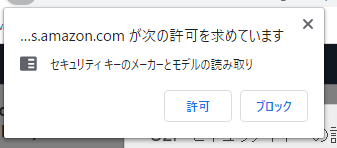

タップすると今度はChromeからこんなポップアップが出てくるので「許可」を押すと、

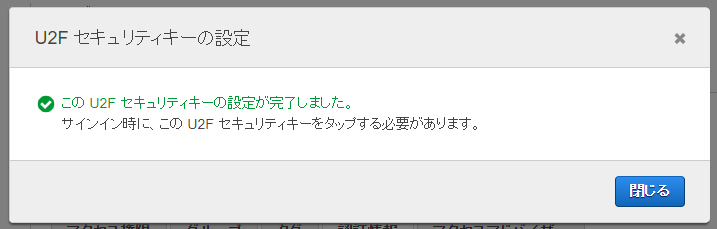

これで設定完了。いちいちスクショ撮ると意外と道のりが長い。

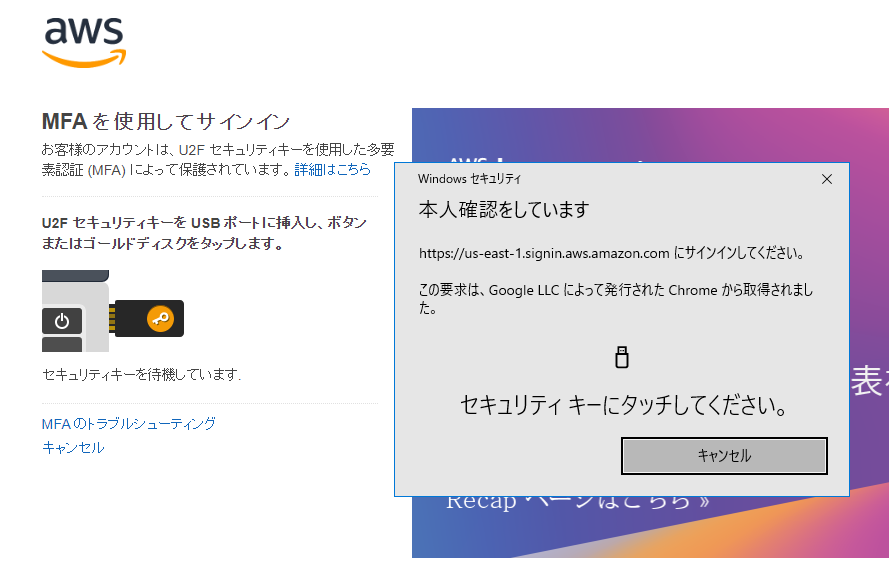

これで次回以降のコンソールログイン時には、パスワード入力後に

こんな感じでキーのタップを促されるということです。

ちなみに一度ログインしてしまえばUSBキーをパソコンから抜いてしまっても大丈夫です。というか挿しっぱだったら意味ねえじゃん。

これでスマホでいちいちGoogle認証システムのアプリを立ち上げなくても、二要素認証(所有物認証)で安全性が担保できるようになりました!バンザイ!

欠点:スマホより超ちっちゃいので失くしそう。

USBの形してますがカギであることには変わりないので、家のカギみたいな感じで厳重に保管しましょう。

…これ、会社にも布教したいな…。

コメント